(Security Affairs) - Los expertos que están analizando los correos electrónicos internos de Hacking Team descubrieron que la empresa está trabajando en el desarrollo de un avión armado no tripulado.

Los expertos en seguridad siguen cavando en los correos electrónicos internos filtrados de Hacking Team, la última revelación se relaciona con el desarrollo de un vehículo aéreo no tripulado con la capacidad de ejecutar ataques cibernéticos en los ordenadores y dispositivos móviles a través de redes Wi-Fi. Al leer el intercambio de correo electrónico del equipo hacker, es posible verificar que tanto Boeing y Hacking Team estaban trabajando en un nuevo modelo de aviones no tripulados para su uso como vector de ataque. El vehículo aéreo no tripulado se describe como un avión no tripulado que tiene que ser capaz de ejecutar ataques cibernéticos contra objetivos a través de WiFi, el vehículo tiene la capacidad de inyectar spyware en los sistemas de destino con el fin de espiar a las víctimas.

De acuerdo con los correos electrónicos internos, después de asistir a la Exposición y Conferencia de Defensa Internacional (IDEX) en Abu Dhabi, en febrero 2015, la empresa Insitu expreso su interés en los aviones no tripulados armados, que fueran capaces de servir el spyware desarrollado por el Hacking Team, el sistema de mando a distancia Galileo, con propósitos de vigilancia.

Insitu ya produce los aviones no tripulados de vigilancia ScanEagle y RQ-21A "Blackjack", es probable que la compañía está pensando en desarrollar un nuevo avión no tripulado armado.

Uno de los correos enviado por Giuseppe Venneri, un empleado de Insitu, al gerente de cuentas clave de Hacking Team Emad Shehata en abril 2015 meciona:

Vemos potencial en la integración de su capacidad de hackear Wi-Fi en un sistema suspendido en el aire [drones] y estaría interesado en iniciar una conversación con uno de sus ingenieros [personal de Hacking Team] para revisar, con mayor profundidad, la capacidades de payload, incluyendo tamaño detallado, peso y características de energía de su sistema Galileo.A pesar de que el contenido del correo electrónico es explícito, no hay información específica en otro mensaje sobre el posible comprador para los aviones no tripulados armados.

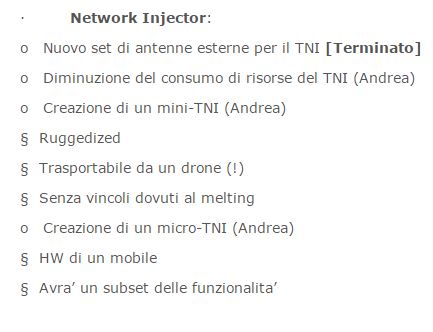

En uno de los correos electrónicos filtrados , el co-fundador Marco Valleri proporciona información detallada sobre proyectos en curso, incluyendo planes de trabajo para las actividades de desarrollo. Entre los proyectos, está la "Inyector de Red Táctica" (TNI), un dispositivo de hardware diseñado para inyectar el malware en redes Wi-Fi.

Un avión no tripulado equipado con un Inyector de Red Táctica podría actuar como un punto de acceso falso utilizado por los hackers para lanzar ataques man-in-the-middle (MITM) o para servir exploits.

El principio es simple, si el objetivo está utilizando una red Wi-Fi pública, las fuerzas de aviones no tripulados se conectan a su punto de acceso con el fin de ejecutar ataques MITM e inyectar código malicioso diseñado por el Hacking Team.

En la siguiente imagen, se reporta un extracto del correo electrónico relacionados con el Inyector de Red Táctica, la lista de tareas incluye también el nombre del recurso asignado al proyecto, el empleado de Hacking Team Andrea Di Pasquale.

Di Pasquale estaba a cargo del desarrollo de un componente robusto que debe ser transportable por un avión no tripulado (obligatorio), y para la creación de un micro Inyector de Red Táctica utilizable por un vehículo aéreo no tripulado.

TheHackerNews especula sobre un posible interés de la inteligencia de Estados Unidos en el desarrollo de un avión no tripulado armado.

Sólo para su información, a principios del 2014 investigadores como Sensepoint desarrollaron una aplicación llamada Snoopy, ejecutada en drones para robar datos de los usuarios, el software busca la señal de teléfonos inteligentes mientras que busca una red WI-Fi. El avión no tripulado equipado con el software de Snoopy puede engañar a los dispositivos móviles al hacerlos creer que es un punto de acceso de confianza, posteriormente, la aplicación puede acceder a los datos del teléfono.

Según los creadores, Snoopy era capaz de robar una gran cantidad de información de las víctimas, incluidas las credenciales de usuario, números de tarjetas de crédito, datos de localización, credenciales de Amazon, PayPal y Yahoo de ciudadanos al azar en las calles de Londres.

Para proteger los datos del usuario se sugiere fuertemente a los propietarios de dispositivos móviles el apagar cualquier proceso de conexión automática, incluyendo función de búsqueda de redes WI-Fi.