El servicio de ataque lanzado a finales del año pasado por los mismos criminales que golpearon a las redes de juego en linea de Sony y de Microsoft durante las vacaciones es impulsado principalmente por miles de routers de Internet en casa hackeados, Esto descubierto por KrebsOnSecurity.com.

Apenas unos días después de los ataques a Sony y Microsoft, un grupo de jóvenes que se hacen llamar Lizard Squad asumió la responsabilidad por el ataque y anunció que todo era simplemente un comercial elaborado para su nueva herramienta de ataque "booter" o "stresser" - un servicio diseñado para ayudar a clientes de paga para sacar de linea cualquier sitio o persona durante horas o días. Pues resulta, que el servicio se basa en el ancho de banda de Internet de routers caseros hackeados de todo el mundo, los cuales están protegidos por poco más que nombres de usuario y contraseñas predeterminadas de fábrica.

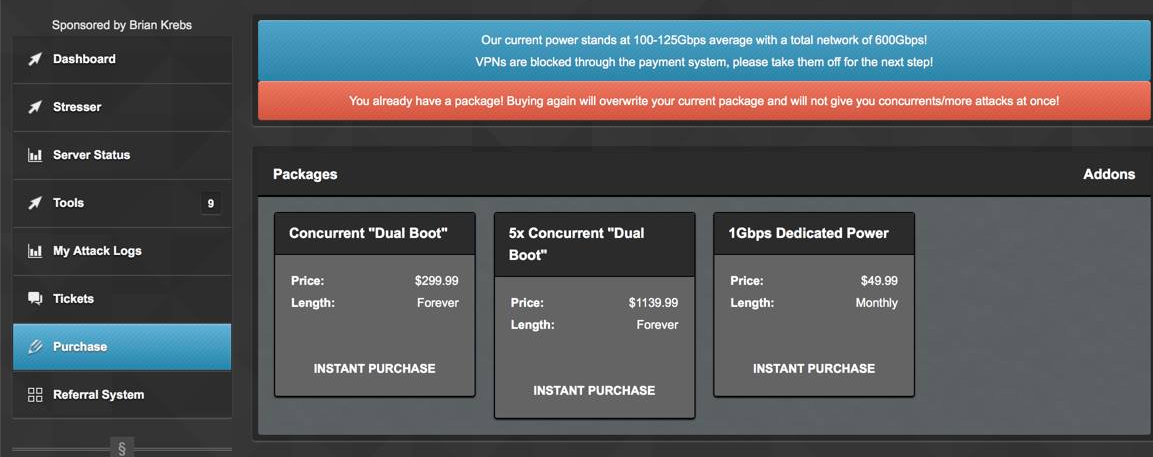

En los primeros días del 2015, KrebsOnSecurity fue desconectado por una serie de grandes y sostenidos ataques de denegación de servicio, aparentemente orquestados por Lizard Squad. Como señalaron en un artículo anterior, el servicio gestor de ataques - lizardstresser[punto]su - se encuentra alojado con un proveedor de Internet en Bosnia que es el hogar de un gran número de sitios maliciosos y hostiles.

Este proveedor se encuentra en la misma red de hospedaje "a prueba de balas" promocionada por "sp3c1alist", el administrador del foro Darkode. Hasta hace unos días, Darkode y LizardStresser compartían la misma dirección de Internet. Curiosamente, uno de los supuestos miembros principales del Lizard Squad es un individuo que se conoce con el apodo de "SP3c."

El 4 de enero, KrebsOnSecurity descubrió la ubicación del malware que impulsa a la botnet. Altamente codificado en el interior de ese malware estaba la ubicación del controlador de la botnet LizardStresser, el cual resulta estar situado en el mismo espacio de direcciones de Internet que ocupa el sitio Web LizardStresser (217.71.50.x)

El código malicioso que convierte los sistemas vulnerables en robots de LizardStresser es una variación de una pieza de malware bastante crudo documentado por primera vez en noviembre por la firma de seguridad rusa Dr. Web, pero el propio programa malicioso parece remontarse a principios de 2014 (el navegador Chrome de Google debería auto-traducir esa página, para otros, una copia traducida por Google de la valoración crítica Dr. Web está aquí).

Derivado de este estudio, además de convertir a huésped infectado en zombie de ataque, el código malicioso utiliza el sistema infectado para escanear Internet para descubrir dispositivos adicionales que también permiten el acceso a través de las credenciales predeterminadas de fábrica, tales como "admin / admin" o "root / 12345". De esta manera, cada host infectado está constantemente tratando de transmitir la infección a nuevos routers domésticos y otros dispositivos que acepten conexiones entrantes (vía telnet) con credenciales predeterminadas.

La botnet no está hecha en su totalidad de routers caseros; algunos de los huéspedes infectados parecen ser routers comerciales de universidades y empresas, y hay sin duda otros dispositivos involucrados. La preponderancia de los routers representados en la red de bots probablemente tiene que ver con la forma en que la botnets se propaga y busca nuevos huéspedes potenciales. Pero no hay razón por la que el malware no pudiera extenderse a una amplia gama de dispositivos equipados con el sistema operativo Linux, incluyendo servidores y cámaras conectadas a Internet.

KrebsOnSecurity tuvo un amplio apoyo en este proyecto polr parte de un equipo de investigadores de seguridad que han estado trabajando en estrecha colaboración con los funcionarios encargados de hacer cumplir la ley al investigar Lizard Squad. Esos investigadores, sin embargo, pidió permanecer en el anonimato en esta historia. Los investigadores que colaboraron en este proyecto están trabajando con los funcionarios encargados de hacer cumplir la ley y los proveedores de Internet para sacar de linea a los sistemas infectados

Esta no es la primera vez que los miembros de LizardSquad han construido una red de bots. Poco después de su ataque a Sony y Microsoft, los miembros del grupo tuvieron la brillante idea de meterse con la red Tor, un sistema de anonimato que rebota las conexiones de los usuarios entre múltiples redes en todo el mundo, cifrando la comunicación en cada paso del camino. Su plan era establecer cientos de servidores para actuar como repetidores Tor, y de alguna manera utilizar ese acceso para escavar sobre la integridad de la red Tor.

Según fuentes cercanas a la investigación de Lizard Squad, los miembros del grupo utilizaban tarjetas de crédito robadas para comprar miles de instancias de servicios de computo en la nube de Google - recursos de computación virtuales que se pueden alquilar por día o más. Ese esquema falló poco después de que los robots se pusieron de pie, ya que Google identifico rápidamente la actividad y cerró los recursos informáticos que fueron comprados con tarjetas robadas.

Un portavoz de Google dijo que no era capaz de discutir incidentes específicos, señalando sólo que, "Estamos conscientes de estos informes, y hemos tomado las medidas adecuadas". Sin embargo, el incidente fue documentado en varios lugares, incluyendo este post de Pastebin que lista los robots de Google que se utilizaron en el esquema fallido, así como un hilo de discusión sobre el Proyecto Tor

Fuente: KoS